Incident Response JumpStart

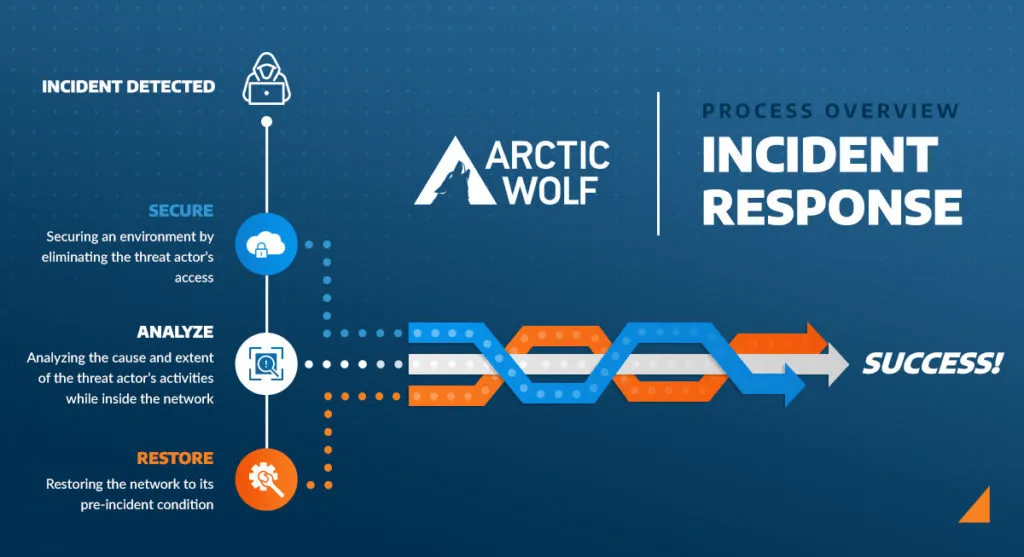

Met Incident Response JumpStart (IR-JS) wordt er een overeenkomst gesloten waarmee de klant binnen een 1 uur een IR team tot haar beschikking heeft o.a. om een inschatting te geven hoeveel uren nodig zijn voor de IR afhandeling, tegen een vast uurtarief. Door het proactief opstellen van een gevalideerd IR plan, wat inbegrepen is bij deze dienst, verkort dit de IR afhandeling vaak aanzienlijk. De additionele Incident Response (IR) dienstverlening biedt een reeks van processen en procedures welke worden gebruikt om cyberaanvallen te identificeren, in te dammen en te herstellen, en om de organisatie te herstellen naar de activiteiten van voor het incident. De IR-JS biedt een centrale online plaats om naast het IR plan ook andere DR- en BC-plannen (plaatjes en pdf documenten) op te slaan.

Bij het afnemen van de MDR- en MR-dienst ontvangt de klant geheel kosteloos een ‘Warranty’ via een retainer. Hiermee wordt het totale cyber-risico afgedekt en enige financiële verantwoordelijkheden van de klant haar boeken overgedragen aan iemand anders; uw cyber-verzekering.

In het geval van een cyberaanval biedt Arctic Wolf Security Operations $500.000 aan financiële steun voor herstelactiviteiten, juridische en regelgevingskosten en andere gerelateerde bedrijfskosten.

Security Operations Warranty is beschikbaar vanaf de startdatum van de subscriptie voor klanten die hiervoor in aanmerking komen en vereist de acceptatie van de aanvullende standaardvoorwaarden.